Sur WordPress, la plupart des sites tournent sans problème… jusqu’au jour où tout s’arrête.

Un message d’erreur, une page blanche, ou pire : un site qui redirige vers un casino en ligne. Le problème ? Ce n’est pas “WordPress en lui-même” : c’est souvent un plugin vulnérable laissé sans surveillance.

Et c’est logique : WordPress est un excellent outil, mais son succès attire forcément les curieux — les bons comme les mauvais.

Surveiller ses plugins, ce n’est pas une obsession de développeur paranoïaque. C’est juste une routine de maintenance qui évite bien des nuits blanches.

Voyons pourquoi (et comment) mettre en place une vraie veille plugin sans y passer ses week-ends.

1. Pourquoi la surveillance des plugins est devenue indispensable

WordPress propulse aujourd’hui plus de 43 % des sites du web. C’est colossal. Et forcément, cette popularité attire les convoitises.

Les pirates n’ont pas besoin d’inventer une faille : il leur suffit d’en trouver une déjà connue dans un plugin populaire. Une fois l’exploit disponible, ils l’automatisent. En quelques heures, des milliers de sites peuvent être scannés.

Le cœur de WordPress, lui, est solide : il est audité, mis à jour régulièrement, et bénéficie d’une équipe dédiée. Mais du côté des extensions, c’est une autre histoire.

Selon Patchstack, 97 % des vulnérabilités découvertes en 2024 venaient des plugins. Et il y en a plus de 59 000 rien que sur le dépôt officiel.

Autrement dit, la surface d’attaque est gigantesque.

Ce qui est inquiétant, ce n’est pas le nombre de failles, c’est leur effet domino.

Un seul plugin compromis peut :

– rediriger vos visiteurs,

– injecter du code malveillant,

– ou exposer vos données personnelles.

Et dans un contexte professionnel, un site bloqué par Chrome ou listé comme “dangereux” sur Google Safe Browsing, c’est une atteinte directe à la crédibilité de votre marque.

2. Comment les failles apparaissent (et pourquoi elles persistent)

La majorité des piratages WordPress ne viennent pas d’un génie du code, mais d’un plugin… oublié.

Une extension installée “pour tester”, jamais supprimée, ou jamais mise à jour.

Pendant ce temps, sa faille devient publique, documentée dans les bases de données de sécurité. Et dès qu’elle est connue, des robots automatisés parcourent le web à la recherche de tous les sites concernés.

Ce ne sont pas des attaques ciblées, mais des ratissages massifs.

Plusieurs causes expliquent la persistance des failles :

- des plugins abandonnés, dont le développeur a disparu ;

- des dépendances tierces (librairies JavaScript, frameworks PHP) non mises à jour ;

- la peur de casser le site après une mise à jour ;

- ou simplement la routine : “tout marche, donc tout va bien”.

Et il y a l’erreur humaine : un mot de passe faible, un accès administrateur trop large, un compte non supprimé après un départ.

Dans la vraie vie, c’est souvent ce mélange entre négligence et automatisme qui ouvre la porte.

Dernier point : le timing.

Les hackers ne se contentent pas d’exploiter les failles du moment. Certains déposent des fichiers dormants sur des sites vulnérables et reviennent plus tard, quand personne ne soupçonne plus rien.

C’est pour cela qu’il ne faut pas attendre “la prochaine maintenance” : une faille connue, même ancienne, reste exploitable tant qu’elle n’est pas corrigée.

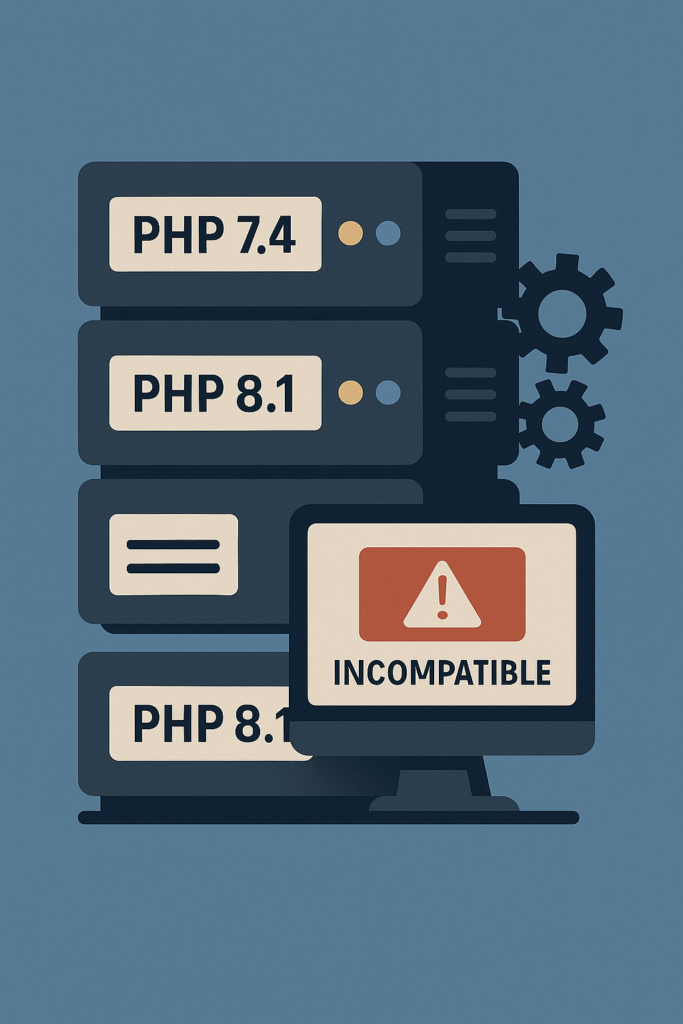

3. Quand la faille vient de l’environnement (WordPress, PHP, hébergeur)

Un plugin vulnérable n’est pas toujours seul en cause.

Parfois, c’est le socle technique qui bloque les correctifs.

Un site resté sur une vieille version de PHP ou de WordPress ne peut plus installer certaines mises à jour.

Le plugin demande PHP 8.1, mais le serveur est encore en 7.4 : résultat, la faille reste ouverte.

C’est un peu comme si vous aviez un antivol moderne… mais une porte qui ne ferme plus.

Un bon hébergeur suit le rythme des versions PHP et propose un environnement isolé par site. C’est essentiel.

Mais même le meilleur hébergement ne compensera jamais une application vieillissante.

Le principe est simple : les mises à jour de sécurité doivent pouvoir passer partout. Si elles échouent à cause d’un socle obsolète, tout le reste devient inutile.

4. Les signes d’un plugin à risque

Avant qu’un plugin ne devienne un problème, certains indices ne trompent pas :

- il n’a pas été mis à jour depuis plus d’un an ;

- la compatibilité WordPress/PHP n’est pas précisée ;

- les avis récents sont négatifs ;

- l’auteur n’a plus d’activité sur le forum de support.

Un autre signe : le plugin est “central” dans le site (ex. un builder ou un système de traduction).

Plus il est structurant, plus il est risqué à remplacer — et plus la veille doit être sérieuse.

👉 Attention aussi aux plugins payants : contrairement à une idée reçue, le fait de payer ne garantit ni réactivité ni qualité du code.

Certains sont maintenus activement, d’autres beaucoup moins.

Le bon réflexe : choisir un plugin ayant une version gratuite sur le dépôt WordPress.org, car on peut y consulter le forum public de support. Si le support est déporté sur un site privé, impossible de savoir s’il est vraiment réactif.

Enfin, la transparence du code open source reste une garantie : plus il y a d’yeux sur un projet, plus vite une faille est détectée et corrigée.

5. Comprendre la notation des vulnérabilités (0 → 10)

Toutes les failles ne se valent pas.

La plupart des bases de données — dont la Patchstack Vulnerability Database — utilisent le score CVSS, de 0 à 10.

- 0 à 3 : risque faible, peu exploitable.

- 4 à 7 : gravité moyenne à haute, nécessite une mise à jour rapide.

- 8 à 10 : critique : patch immédiat, ou désactivation du plugin.

Et plus la note est élevée, plus l’exploitation arrive vite.

Une faille notée 9/10 peut être exploitée en moins de 24 heures.

C’est pourquoi la veille ne doit pas être manuelle mais automatisée : les alertes doivent arriver avant les attaques.

6. Le cas des plugins bloquants et obsolètes

Certaines extensions deviennent si intégrées au site qu’elles sont presque impossibles à retirer.

C’est le cas des plugins de :

- traduction (WPML, Polylang, TranslatePress),

- slider global (Slider Revolution, LayerSlider),

- constructeurs de pages (Divi, WPBakery, Visual Composer),

- ou encore modules WooCommerce critiques.

Quand l’un d’eux devient incompatible avec PHP ou cesse d’être maintenu, c’est souvent la catastrophe : on ne peut plus rien mettre à jour sans tout casser.

Dans ce cas, la seule solution durable, c’est de refaire le site.

Un bon choix de plugin, au départ, garantit la longévité du projet : on pourra faire une refonte graphique quand le design semblera daté, mais pas une reconstruction technique dans l’urgence.

7. Ne jamais modifier un plugin soi-même

Modifier directement le code d’un plugin, c’est la fausse bonne idée classique.

Oui, on corrige un détail visuel ou un comportement gênant… mais à la prochaine mise à jour, tout saute.

Et si on bloque les mises à jour ? On bloque aussi les correctifs de sécurité.

La bonne pratique, c’est :

- utiliser les hooks et filtres disponibles,

- créer un mu-plugin ou un petit plugin “maison” pour les ajustements spécifiques.

Et pour la sécurité ?

Installer un plugin dédié est utile (Wordfence, iThemes Security, etc.), mais ce n’est qu’une couche.

La vraie solidité se joue aussi ailleurs :

- bons droits sur les fichiers (jamais 777),

- désactivation du listing de répertoires,

- configuration serveur verrouillée. En sécurité, ce n’est jamais une solution miracle : c’est un ensemble de réflexes.

8. Mettre en place une veille automatique

Bonne nouvelle : il existe des outils qui surveillent tout cela à votre place.

Des services comme WP Umbrella, Patchstack, WPScan ou ManageWP analysent vos sites et vous alertent dès qu’une faille connue touche l’un de vos plugins.

L’intérêt, c’est le temps : plus besoin de consulter chaque changelog, les rapports arrivent automatiquement.

Patchstack, par exemple, centralise des milliers de vulnérabilités et les classe par score de gravité.

En moyenne, plus de 600 nouvelles failles WordPress sont répertoriées chaque mois. Impossible de suivre ça manuellement.

Une bonne veille permet aussi de vérifier :

- les versions PHP utilisées ;

- les extensions à mettre à jour ;

- les alertes prioritaires selon le score (0-10).

C’est une base essentielle d’une maintenance sérieuse, que l’on soit freelance ou agence.

9. Que faire en cas d’alerte de sécurité

Quand une alerte tombe, il faut agir vite, mais pas dans la panique.

1️⃣ Identifier la version vulnérable : vérifier si votre site est concerné.

2️⃣ Appliquer la mise à jour si le patch est disponible.

3️⃣ Sinon, désactiver temporairement le plugin.

4️⃣ Sauvegarder avant toute manipulation.

5️⃣ Tester le site après mise à jour (front + back-office).

6️⃣ Documenter l’intervention pour garder une trace.

Et après ? Surveillez.

Certains malwares laissent des traces : fichiers ajoutés, comptes inconnus, redirections suspectes.

Si le site reste infecté, il peut être signalé dans des listes noires, ou afficher des avertissements antivirus.

C’est non seulement gênant, mais aussi destructeur pour l’image de marque.

10. Bonnes pratiques pour un site durable et sûr

Sur WordPress, la sécurité n’est pas un état, c’est une routine.

Voici les réflexes à garder :

- Maintenir à jour WordPress, PHP, et les plugins.

- Supprimer ce qui ne sert plus.

- Privilégier les extensions open-source, populaires et maintenues.

- Ne pas supposer qu’un plugin payant est forcément mieux : vérifier son rythme de mise à jour et sa communauté.

- S’appuyer sur un suivi technique régulier dans le temps si le site représente un vrai outil de travail.

- Planifier des sauvegardes automatiques (fichiers + base).

- Utiliser un plugin de sécurité pour surveiller les fichiers modifiés et les accès administrateurs.

Et surtout : ne pas attendre “qu’il se passe quelque chose”.

Une faille non corrigée aujourd’hui peut devenir un vrai problème demain.

La prévention, c’est ce qui distingue un site stable d’un site à réparer dans l’urgence.

Votre site WordPress est-il vraiment à jour côté sécurité ?

Un audit ciblé permet d’identifier les plugins à risque et les points sensibles, avant qu’ils ne deviennent un problème.